Check Point Research har avslørt en trojaner som kan installere en XMRig-kryptominer, men det stopper på ingen måte med det.

Har vært aktiv i flere år

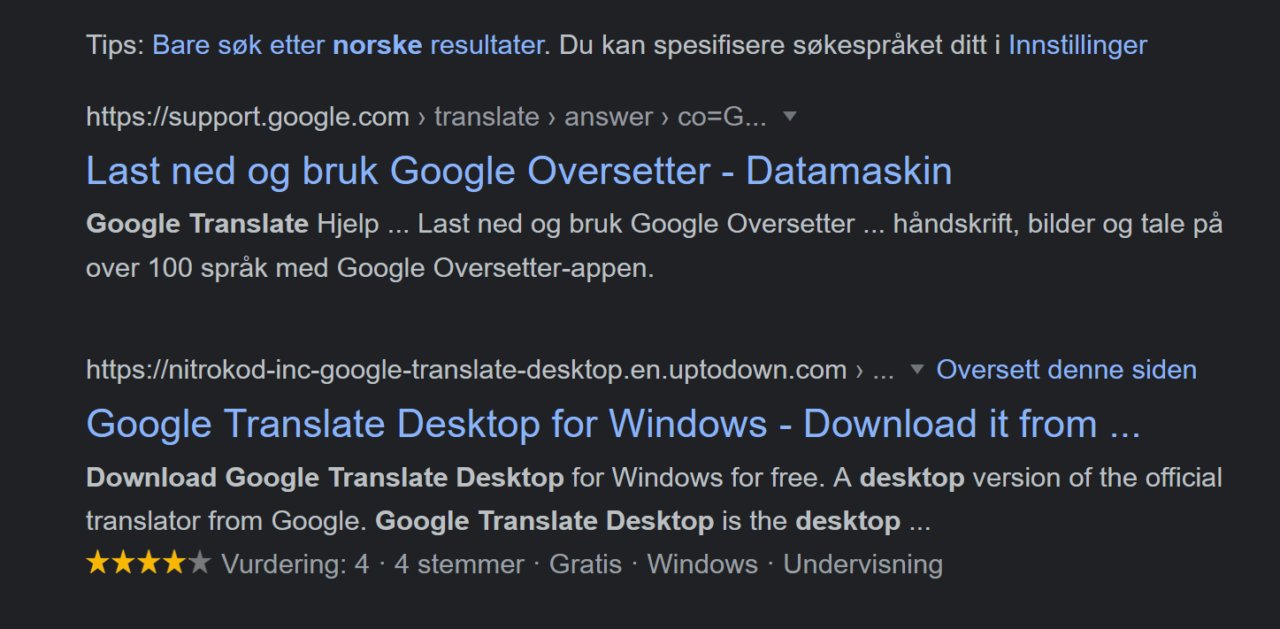

Det ondsinnede programmet dukker opp som nummer to i Google ved søk på “google translate desktop download”, rett under Googles egen.

Programmet har vært aktivt siden 2019, forklarer sikkerhetsselskapet, som også avslører at appen, Nitrokod, installerer “en forsinkelse slik at angriperne unngår deteksjon, og kan slette alle spor før de blir oppdaget.”

Det utrolige er at de har klart å holde på så lenge

Det verste er at hackerne selv kan velge hva de vil utsette offer-maskinen for: kryptovaluta, løsepengevirus eller banktrojaner – de kan plante det de ønsker.

“Den skadelige programvaren utføres først nesten en måned etter at Nitrokod-programmet er installert.”

Check Point forklarer:

Appen etterligner Google Translate Desktop, men også andre gratis programvarer, og blir brukt til å infisere Pcer. Den er laget av en tyrkisktalende enhet kalt Nitrokod, og teller allerede over 111 000 nedlastninger i land over hele verden helt siden 2019. Angriperne kan enkelt velge å endre hvilken skadelige programvare de ønsker å bruke, f.eks fra angrep på kryptoutvinning til løsepengevirus eller banktrojaner.

Check Point

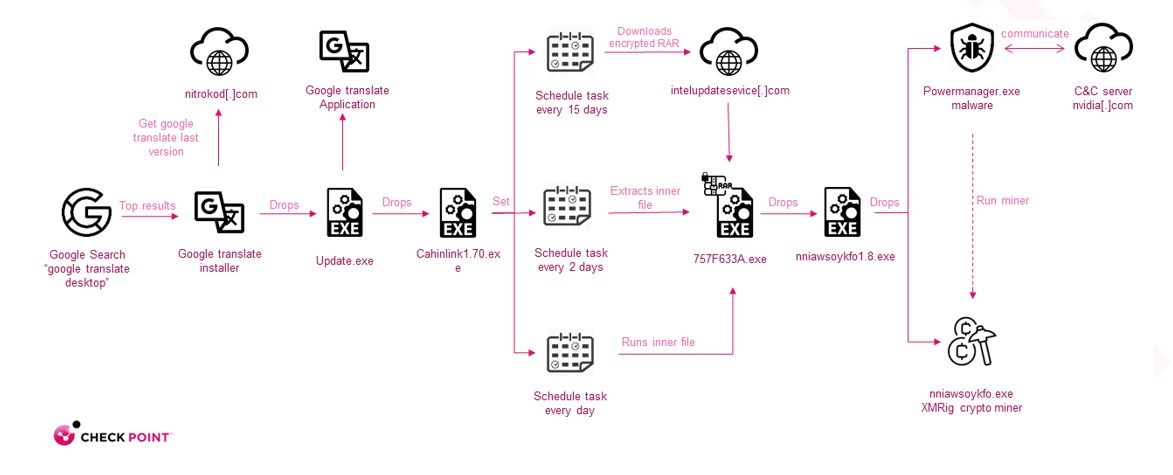

Slik oppsummerer sikkerhetsselskapet hvordan skadevaren går frem:

- Infeksjonen starter med installasjon av et infisert program lastet ned fra web-en.

- Når brukeren lanserer den nye programvaren, installeres et faktisk Google Translate-imitasjonsprogram. I tillegg slippes en oppdateringsfil til disken som starter en serie med fire droppere til den faktiske skadelige programvaren slippes.

- Etter at skadelig programvare er utført, kobler skadelig programvare til C&C (Command & Control)-serveren for å få en konfigurasjon for XMRig-kryptogruvearbeideren og starter gruveaktiviteten.

Annonse