Ifølge Microsoft har en gruppe kalt Platinum klart å omgå brannmuren og nettverksoveråking i Windows-maskiner.

Usynlig for brannmuren

Dette gjør de ved å ta i bruk Intels Active Management Technology (AMT), som finnes i Intels vPro-kapable prosessorer og brikkesett, som inkluderer alt fra Core2Duo-prosessorer opp til 7. generasjon Core-CPUer.

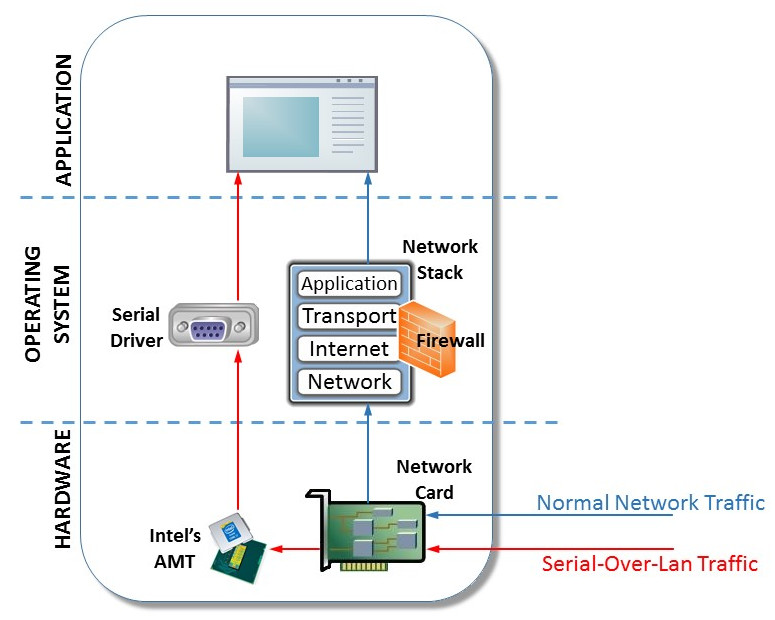

De har nå laget et filoverføringsprorgam som bruker Serial-over-LAN (SOL)-funksjonen i AMT til kommunikasjon, og siden denne kanalen er uavhengig av operativsystemet, er kommunikasjonen i denne kanalen “usynlig for brannmuren” i Windows.

Annonse

Ikke slått på som standard

Funksjonen er ikke slått på som standard, og krever administratorprivilegier for å kjøre på maskinene.

Microsoft regner imidlertid med at Platinum “kan ha tilegnet seg kompromitterte brukerprivilegier fra offer-nettverk.”

AMT-teknologien gjør det mulig å fjerninstallere operativsystemer på maskiner som ikke har, og tilbyr en “IP-basert KVM-løsning,” som vil si at den har tilgang til tastatur, video og mus.

Siste Windows-versjoner er trygge

De siste versjonene av Windows 10 er derimot immune mot dette angrepet hvis Windows Defender er slått på – Windows 10 versjon 1607 og oppover kan oppdage angrepet fra Platinum.

Dette er imidlertid den første skadevaren som “misbruker brikkesett-funksjoner” på denne måten, og selv om angrepet ikke bruker noen feil innenfor AMT, forbigår det sikkerhetsfunksjoner ved å bruke teknologien på et nettverk de allerede har brutt seg inn på.

Her kan du se en video fra Microsoft om hvordan angrepet fungerer:

Kilde

Neowin

Annonse