Las Vegas (ITavisen.no): Her på Defcon 15 er det definitivt en viss fokus på mer guttestrekaktige emner. Som f.eks å bryte opp låser.

Elektrodirkeren

Mens tilsynelatende durkdrevne innbruddsspesialster kniver om å dirke opp mekaniske låser på messegulvet, demonstrer Defcon-veteran og britisk elektrofikler Zac Franken sin nye oppfinnelse for en fullsatt forelesningssal: Gecko, en biteliten dingsboms med potensiale til å sette de aller fleste elektroniske adgangskontrollsystemer i verden ute av spill.

Franken har de siste årene forsket på kortlesere av alle typer, fingeravtrykklesere, retinascannere, håndflatelesere, og andre systemer.

Slike lesere er typisk montert i nærheten av en dør der det ønskes begrenset adgang, i alt fra forretningsbygg og banker til flyplasser og militærbaser, og kommuniserer med et eller annen for form aksessskontrollsystem – enten det er en liten boks bare noen meter bak veggen eller en server i en annen bygning – for å verifisere og eventuelt godkjenne brukere basert på data fra leseren.

Annonse

Gecko på tråden

– Utrolig nok så kommuniserer så godt som alle disse systemene i hele verden ved hjelp av én felles protokol; Wiengand-protokollen. Det betyr at alle disse leserne sender dataen sin – i ren ukryptert tekst(!) – fra leseren til aksesskontrollsystemet på samme forutsigbare måte gjennom et enkelt kabelsystem, forklarer Franken.

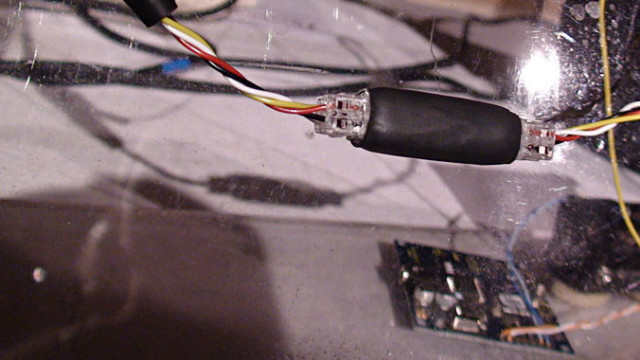

Denne kommunikasjonen mellom leser og aksesskontrollsystem viser seg å være veldig enkel å plukke opp, å enkel å hacke. Alt Franken trenger er tilgang til selve kabelen som går fra leseren og videre inn i veggen, så han kan koble på en liten hjemmesnekret 10-kroners dingsboms (tidligere nevnte Gecko).

Og tilgang til kabelen er ofte langt enklere enn man skulle tro – i de fleste tilfeller holder det med et skrujern, ellers kan det hende man må bruke litt makt for å få opp dekselet.

– Gecko består rett og slett bare av en PIC-brikke jeg plukket opp for $2 og programmerte. Det tar bare et par minutter å gjennomføre hele operasjonen, sier Franken.

Full kontroll

Og så snart Gecko er tyvkoblet på kabelen, er saken biff. Vi fikk se en demonstrasjon med et kortlesersystem av den typen der du vifter med kortet foran leseren for å åpne døren.

Franken har koblet seg på ledningen fra leseren til aksesskontrollsystemet med Gecko, og har utstyrt seg selv med diverse “kommandokort” han har foreberedt på forhånd. Disse kommandokortene er kodet for å kommunisere spesifikt med Gecko, for å gi instrukser.

Leseren fungerer akkurat som før inngrepet, for ikke å vekke mistenksomhet, men så snart Franken scanner et av kommandokortene sine begynner ting å skje.

Ved å bruke “gjenta”-kortet kan han simpelthen gjenta den siste scanningen som ble gjort, f.eks for å følge rett etter en autorisert person som nettopp har passert. Med “avvis”-kortet blir Gecko beordret til å ignorere alle forsøk på tilgang den mottar og istedet videresende et signal som ikke vil bli godtatt, og dermed hindre autoriserte kortholdere fra å passere.

Bluetooth-versjon på vei

Systemet er enkelt og effektivt, og konseptet vil lett la seg replisere selv uten tilgang til selve programkoden som Franken har utviklet og plassert i Gecko

(denne akter han heller ikke frigi).

Men hva så med systemer der det av åpenbare grunner ikke vil fungere med kommandokort av forskjellige typer for å styre Gecko? For å eliminere behovet for “kommandofingre” og “kommandoøyne” i det som lett kunne blitt blodige varianter av hackeverktøyet er Franken allerede godt i gang med neste versjon: en Gecko med Bluetooth, som kan aksesseres trådløst -f. eks fra en mobiltelefon – uansett hvilket lesersystem som brukes.

Fremtidige versjoner vil også ha ekstra lagringsplass for logging og lagring brukere som passerer, slik at identitene deres kan hentes ut via Bluettoth og f.eks brukes til å generere ny falske aksesskort.

– Bør aldri brukes alene

På grunn av de åpenbare svakhetene i så godt som alle biometriske avlesere og kortlesere, advarer Franken mot å tro at sikkerheten din er bevart hvis du ikke tar ekstra skritt for å sikre deg.

– Slike systemer bør aldri brukes alene til identifisering, men kun til brukerverfifisering som supplement til andre kontrollmetoder; f.eks Id-sjekk, visse typer kodelåser eller personlig kontroll. Dessuten bør bransjen snart ta dette på alvor.

– Vanskelig å fikse

Det var også medlemmer av sikkerhetssystembransjen til stede under presentasjon, og den gjengående responsen fra disse var at forhandlerne stort sett har holdninger av typen “dette er noe vi ikke snakker om”, og “dette har fungert i 30 år, så vi kødder ikke med det nå”.

En stor del av problemet later til å være at selskapene som produserer selve avlesningsutstyret – kortleserne, scannerne, kameraene – så godt som aldri har noe å gjøre direkte med selskapene som lager aksesskontrollsystemene, og at det derfor er ekstremt vanskelig å avvike fra den dypt etablerte Wiengand-protokollen.

– Leserprodusentene og aksesskontrollprodusentene må rett og slett begynne å prate sammen for å klare å bli enige om noe annet og bedre enn Wiengand å kommunisere over, sier Franken.

Se hele presentasjonen

For en mer inngående (og langt bedre) forklaring, kan du se hele innlegget til Zac Franken på Defcon 2007 her:

Annonse