Krebs on Security kunne den 18. juli gi nye detaljer rundt en ny svindelmetode som bruker tingenes Internett (IoT) til å sende utpressingseposter.

Sexutpressing

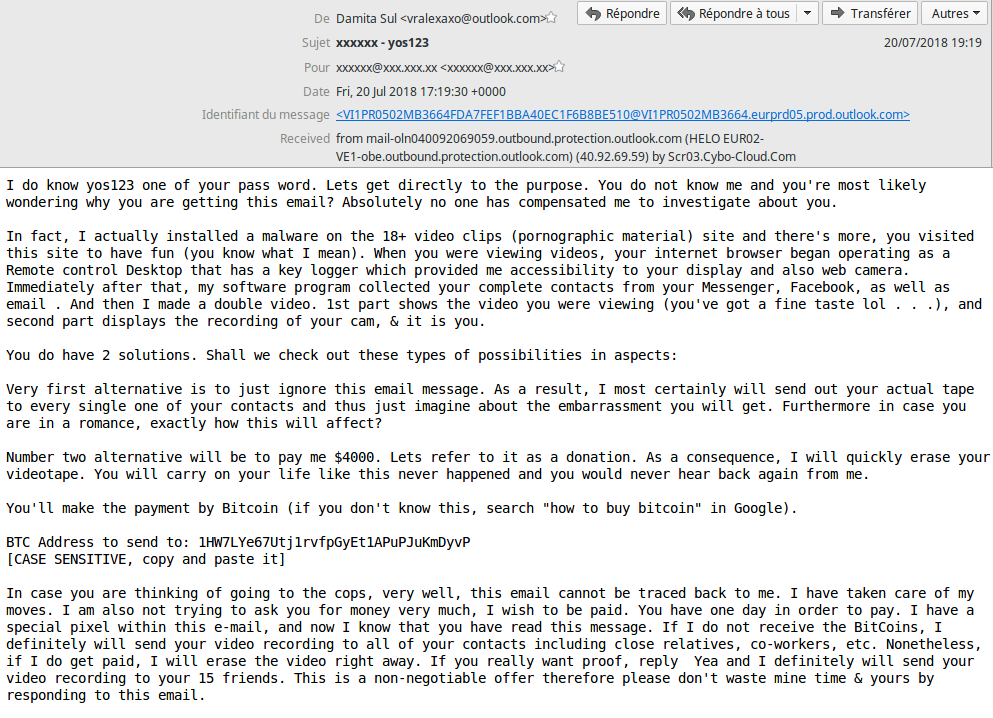

I utpressingsepostene blir det hevdet at avsenderen er en hacker som har kompromittert datamaskinen din. Videre påstås det at webkameraet er brukt til å filme deg mens du har sett på pornografi. Deretter blir det fremsatt en trussel om å sende videoen til alle dine kontakter om du ikke betaler en gitt mengde Bitcoins. Det som er nytt sammenliknet med andre sexutpressingsaker er at eposten viser til et ekte passord som tidligere har vært knyttet til mottakerens epostadresse.

Ti år gamle passord

Mottakere av utpressingsepostene har sagt til Krebs at passordene, som det blir vist til i epostene, er over ti år gamle. Dette i tillegg til det faktum at disse ikke lengre blir brukt på deres datamaskiner. Passordenes alder er i utgangspunktet et tydelig tegn på at datamaskinen faktisk ikke er kompromittert – “hackeren” forsøker altså å bløffe til seg Bitcoins.

Betaler likevel

Flere mottakere har likevel valgt å betale. Dette på grunn av risikoen for at alle ens venner skal få en video som viser mottakeren idet han eller hun ser på porno. Sett dette sammen med det faktum at “hackeren” også har ett av brukerens tidligere passord. Da er ikke veien lang til overbevisning – i alle fall ikke for ikke-datakyndige personer.

Annonse

Vade Secure, et selskap som beskytter mer enn 500 millioner epostkontoer verden over, har identifisert og blokkert over 600 000 sexutpressingseposter siden juni. I følge deres analyser er 90 prosent av epostene på engelsk, mens de resterende epostene er på dårlig oversatt fransk.

Bruker webkameraer, rutere og websider

I de fleste saker ble hackede enheter som webkameraer, rutere og websider brukt til å sende epostene. Til å sende epostene bruker hackerne kommandolinjen i Linux OS-et som benyttes av de utsatte enhetene. De fleste avsenderadressene er tilfeldige Hotmail- eller Outlook-adresser og later til å være generert automatisk.

De fleste av de 600 000 epostene inkluderer også en Bitcoin-adresse. Vade Secure har utviklet et skript for å analysere et utvalg Bitcoin-adresser som har blitt oppgitt i svindelepostene. Basert på dette utvalget har selskapet klart å finne ut at det hvert fall er betalt ut Bitcoins til en verdi av 30 000 dollar.

Pågår fortsatt

Det som er viktig å merke seg er at angrepet fortsatt er pågående – og at det stadig utvikler seg. Vade Secure oppdager stadig nye sexutpressingseposter, men disse fanges heldigvis opp av deres filtre. Hackerne forsøker alltid å finne en ny måte å komme seg rundt filtrene på.

Krebs on Security skriver at de tror at hackerne i fremtiden kommer til å benytte nyere passord i svindelepostene sine, og at de samtidig også kommer til å utnytte personopplysninger funnet på Internett – for å gjøre det hele mer overbevisende.

Kilder:

Har du noen gang blitt, eller nesten blitt, lurt av en svindelepost? Fortell oss i kommentarfeltet under.

Annonse