Ransomware – ondsinnet programvare som brukes av kriminelle for å holde brukerens data mot betaling. Dette er kanskje den typen angrep som rammer flest nå til dags.

Flere plattformer, flere å angripe

Tidligere denne måneden skrev vi om en ny type ransomware som var funnet for Apple sitt operativsystem OS X. Senere den uken skrev vi også om ransomware som ble spredt til intetanende brukere via reklame.

Les vår dekning av de forskjellige truslene her.

Ny trussel

Nå har en ny type ransomware funnet veien ut på det store internettet, nemlig «Petya». Forskjellen på denne og tidligere er at den ikke bryr seg om å kryptere enkeltfiler, men tar heller å krypterer hele harddisken din under systemets oppstart.

Annonse

Ny ansatt

Ransomwaren distribueres via en e-post som ser ut til å komme fra noen ansatt i ditt firma, men meldingen i seg selv inneholder ikke noe vedlegg eller annet som kan skade brukeres maskiner, og linker heller til en trojaner som ser ut til å være en CV. Filen befinner seg på den legitime tjenesten Dropbox.

Kler seg ut som CHKDSK

Når en bruker har kjørt filen som inneholder trojaneren så modifiserer «Petya» systemets Master Boot Record (MBR) og forårsaker en systemkrasj.

Når brukeren da restarter maskinen så vil «Petya» vise en modifisert versjon av Microsofts sitt CHKDSK verktøy. Det brukeren ikke vet er at dette faktisk er «Petya» sin krypteringsprosess som kjører.

Betal nå!

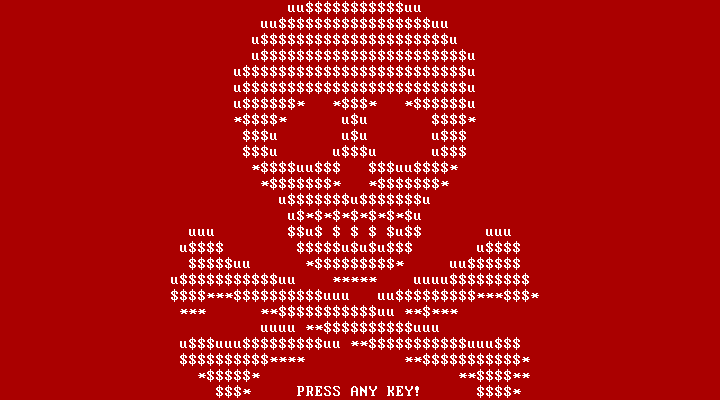

Etter at prosessen med å «fikse» disken er ferdig så viser «Petya» en skjerm med en hodeskalle på hvit bakgrunn og en infoskjerm med instruksjoner til hvordan du skal gå frem for å betale.

På websiden deres så sies det at krypteringen har blitt gjort med «military grade encryption» og at prisen for dekryptering av dine data vil dobles etter syv dager.

Ikke så smart

Det er flere aspekter ved angrepsvektoren til «Petya» som tilsier at den ikke vil oppnå altfor høy penetrasjon. For det første vil det ikke være mulig for programvaren å kjøre om brukeren ikke har administrasjonsrettigheter på maskinen.

Det andre er at den støtter seg på den eldgamle «forkle .exe filer som noe annet» og kan sees enkelt om man viser filendinger i explorer.

Videre vil den stoppes av oppdaterte malware programmer og rett og slett ved å ikke klikke på linker fra folk du ikke kjenner.

OPPDATERT 04.03.2016 07:33:

Fabian Scherschel hos Heise Security har skrevet en analyse (på tysk) av «krypteringen» Petya bruker i sin første fase. I følge analysen dreier det seg om en enkel XOR kryptering av Master Boot Record (MBR). Om det fanges opp i sin første fase man dermed redde seg ved å boote fra en annen disk og kopiere ut sine data.

Om UEFI systemer så sier rapporten at virus kan skade boot informasjonen, og med det hindre OS’et i å starte opp, men krypterer ikke innholdet.

Se video av et simulert angrep her:

Kilde:

NeoWin via G Data Software

Annonse