ESETs WeLiveSecurity har oppdatert informasjon om bootkittet kalt “BlackLotus” som har spredt seg siden sen-sommeren 2022.

Derfor er den så farlig

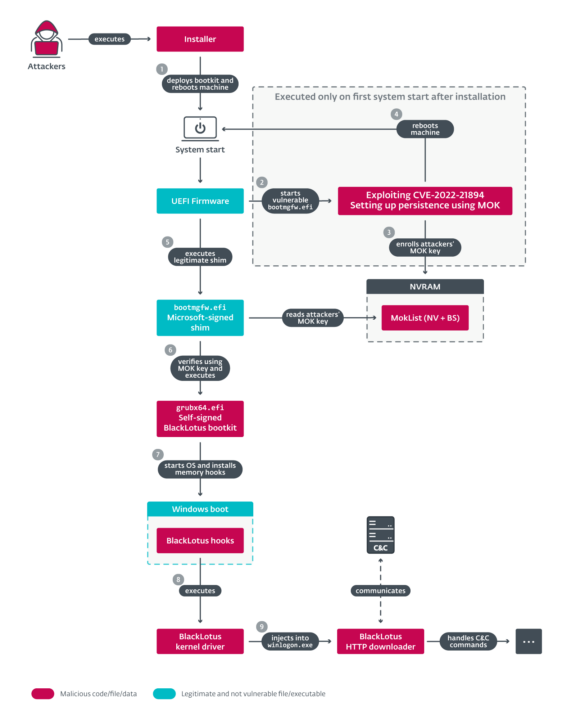

Først må man vite hva et “bootkit” er, og det er ikke vanskelig å skjønne, for deretter å fatte at dette er et alvorlig problem: skadevaren installerer seg selv i oppstartssektoren til harddisken slik at den er både vanskelig å fjerne og oppdage.

Det som gjør “BlackLotus” ekstra farlig for Windows-brukere, inkludert 100 prosent oppdaterte Windows 11-maskiner, er at den lurer seg rundt den UEFI-baserte “Secure Boot”-teknologien.

Årsaken er at bransjen ikke har kontroll på UEFI-sikkerheten:

Annonse

Mange kritiske sårbarheter som påvirker sikkerheten til UEFI-systemer har blitt oppdaget de siste årene. Dessverre grunnet kompleksiteten til UEFI-økosystemet og relaterte forsyningskjedeproblemer, har mange av disse sårbarhetene gjort mange systemer sårbare selv lenge etter at sårbarhetene er fikset – eller i det minste etter at vi ble fortalt at de ble fikset.

Welivesecurity

Designet for å ødelegge alt, men hvorfor?

Lurer alt

I tillegg deaktiverer den “Hypervisor-protected Code Integrity” (HVCI) som er en del av “Virtualization-based Security”-systemet (VBS).

Og, som om ikke det var nok, setter den en stopper for Windows Defender, som nå automatisk installeres med Microsoft 365.

Dette er målet

Hva er så det endelig målet? Jo, trojaneren ønsker å rydde unna alle forsvarsmekanismer for å laste ned skadevare-filer via HTTP-protokollen. Klarer bakmennene det, man de gjøre hva de vil med infiserte maskiner.

Som vi siterte Welivesecurity i første del av artikkelen, vedvarer disse problemene fordi UEFI-oversikten som skal blokkere farlig kode ikke oppdateres hyppig nok.

ESET/Welivesecurity mener løsningen, i det minste på Windows, er å distribuere dbx (som Microsoft omtaler som en “Secure Boot Forbidden Signature”-database)-oppdateringer via Windows Update.

Annonse